题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

下列描述属于攻击方等分规则的是()

A.只有拿到权限才能得分

B.只要找到漏洞即可得分

C.每个攻击手只能看到自己的得分,不能查看其它队伍的成绩

D.获取终端权限比服务器权限等分高

答案

答案

只有拿到权限才能得分每个攻击手只能看到自己的得分不能查看其它队伍的成绩

如果结果不匹配,请 联系老师 获取答案

如果结果不匹配,请 联系老师 获取答案

题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

A.只有拿到权限才能得分

B.只要找到漏洞即可得分

C.每个攻击手只能看到自己的得分,不能查看其它队伍的成绩

D.获取终端权限比服务器权限等分高

答案

答案

只有拿到权限才能得分每个攻击手只能看到自己的得分不能查看其它队伍的成绩

如果结果不匹配,请 联系老师 获取答案

如果结果不匹配,请 联系老师 获取答案

更多“下列描述属于攻击方等分规则的是()”相关的问题

更多“下列描述属于攻击方等分规则的是()”相关的问题

A.透明模式下的防火墙在数据链路层连接局域网

B.防火墙对于子网用户和路由器透明

C.可以为穿越防火墙的流量提供P路由功能

D.透明模式下防火墙支持ACL规则检查、防攻击检查等

A.使用聚类算法发现互联网中的不同群体,用于网络社区发现

B.使用分类对客户进行等级划分,从而实施不同的服务

C.使用关联规则发现大型数据集中间存在的关系,用于推荐搜索

D.使用离群点挖掘发现与大部分对象不同的对象,用于分析针对网络的秘密收集信息的攻击

E.使用人工查询公司网络故障信息,查找原因进行记录

A.可以形成直线型的多边形选择区域

B.多边形套索工具属于绘图工具

C.按住鼠标键进行拖曳,形成的轨迹就是形成的选择区域

D.多边形套索工具属于规则选框工具

A.IPV6已经足够考虑到了安全方面的问题,不存在自身的安全漏洞

B.IPv6对应用层欺骗攻击也有一定的防范作用

C.在IPv6环境下,分片政击、ARP和DHCP攻击能得到一定程度的缓解或消除

D.IPv6有能力通过攻击定位攻击发起者

A.可以形成直线型的多边形选择区域

B.多边形套索工具属于绘图工具

C.按住鼠标键进行拖拉,形成的轨迹就是形成的选择区域

D.多边形套索工具属于规则选框工具

A.缓冲区溢出攻击是攻击软件系统的行为中最常见的一种方法

B.缓冲区溢出攻击与操作系统的漏洞和体系结构无关

C.缓冲区溢出攻击属于应用层攻击行为

D.缓冲区溢出攻击是利用软件系统对内存操作的缺陷,以高操作权限运行攻击代码

A.入侵防护系统仅支持OSI应用层的检测,防火墙不支持

B.入侵防护系统内置入侵规则库,用以对数据包的深度对比并发现攻击

C.防火墙可采用添加入侵防护模块,实现对5~7层的防护能力

D.入侵防护系统的硬件bypass功能实现与否,与其所在的网络环境及接入环境无关,防火墙则不具备此类功能

算法设计:设计一个解n后问题的队列式分支限界法,计算在n×n个方格上放置彼此不受攻击的n个皇后的一个放置方案.

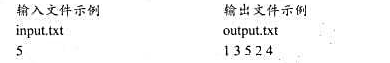

数据输入:由文件input.txt给出输入数据.第1行有1个正整数n.

结果输出:将计算的彼此不受攻击的n个皇后的一个放置方案输出到文件output.txt文件的第1行是n个皇后的放置方案.

A.合营安排是两个或两个以上的参与方共同控制的安排

B合营方对与合营安排相关的净资产享有权利,此时该安排属于共同经营

C.仅享有保护性权利的参与方不享有共同控制

D..合营安排可以划分为合营企业或共同经营

A.它是一种拒绝服务形式的攻击

B.它依靠大量有安全漏洞的网络作为放大器

C.它使用ICMP的包进行攻击

D.攻击者最终的目标是在目标计算机上获得一个帐号

A.反射型XSS攻击数据流向是:浏览器->后端->浏览器

B.存储型XSS攻击数据流向是:浏览器->后端->数据库

C.存储型XSS攻击数据流向是:浏览器->后端->数据库->后端->浏览器

D.DOM型XSS攻击数据流向是:URL-->浏览器